信息系統是現代企業不可缺少的重要技術設施,計算機則已經成為了不可或缺的辦公及生產工具。數量眾多、應用廣泛的計算機終端的維護和管理對于眾多企業都是一件難事。一方面,由于計算機病毒、木馬和蠕蟲的不斷出現、攻擊事件時有發生,終端系統必須經常升級和更新配置,才能增強對這些安全威脅的抵抗。但終端使用者在計算機操作方面的專業素養參差不齊,再加上個人的安全知識、安全意識以及個人習慣的不同,往往難以獨立保證終端系統的安全運行。另一方面,企業制訂出符合業務安全標準的安全策略需要有比較豐富的安全管理實踐和深厚的安全技術基礎。即使企業制訂出了完善的安全策略,但是如果沒有合適的技術工具的配合,就難以保證每個終端都會快速準確地按照企業制訂的策略進行安全部署, IT 管理人員也難以實時跟蹤實施情況,導致安全策略難以有效執行下去,安全策略成為一紙空文。

一些傳統的認證方式也可以達到一定的效果,但其存在的弊端制約了其在內部網絡的發展。如傳統的PPPoE 認證系統,認證過程需要把每個網絡包拆解,才能識別和判斷用戶的合法性。大量的拆包解包過程必然需要硬件配置較高的寬帶接入服務器來完成,伴隨而來的是網絡建設成本的上升。接入服務器拆封并轉發每個用戶的數據包,一旦用戶并發增多,還會造成網絡訪問的瓶頸。其他認證方式,如Web/Portal認證方式,雖然不需要特定的客戶端軟件,部署方便,同時可提供Portal 等增值業務。但缺點是其協議承載于應用層,一般采用出口網關設備,對內部網絡來說,存在安全隱患,如論壇中的過激言論或是IP 攻擊服務器等行為都無法追蹤源 。而基于端口的訪問控制協議認證,即802.1X 認證方式,在局域網接入設備的端口這一級對所接入的接入設備進行認證和控制。802.1X協議為二層協議,對設備的整體性能要求不高,可以有效降低網絡建設成本,采用“可控端口冶和“不可控端口冶的邏輯功能,從而可以實現業務流與認證流分離,有利于解決網絡瓶頸。

1、802.1X 協議

802.1X 協議是一種基于端口的網絡接入控制協議。“基于端口的網絡接入控制冶指的是對接入內網的計算機、工程師站等網絡設備,在接入設備端口這一級進行網絡認證和控制。連接在接入設備端口上的用戶設備如果能通過網絡安全認證,就可以訪問網絡;反之若不能通過認證,則無法接入網絡,訪問網絡資源。

1.1 802.1X 的體系結構

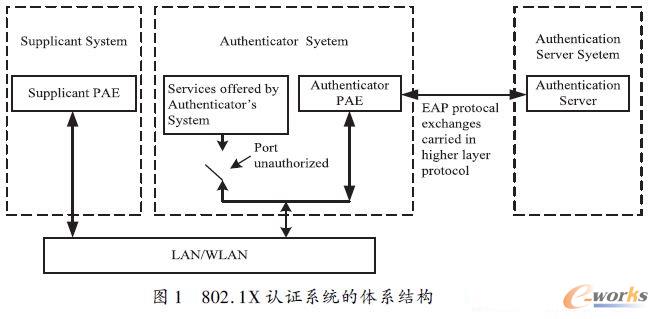

使用802.1X 的系統,為典型的C/ S體系架構, 如圖1 所示分別為: Supplicant System(客戶端系統)、Authenticator System(認證設備系統) 以及Authentication Server System(認證服務系統)。

(1)客戶端系統是位于內部網絡的一個實體,當其需要接入網絡時,由位于該內部網絡的認證設備系統對其進行接入認證。客戶端系統一般為用戶終端設備,用戶需要在其終端上安裝支持EAPOL(Extensible Authentication Protocol Over LAN,基于局域網的擴展認證協議)協議的軟件,進行802.1X認證。

(2)認證設備系統是用于對所連接的客戶端系統安全認證的另一實體,也位于內部網絡。認證設備系統為客戶端系統提供內網認證接入端口,可以是邏輯端口,也可以是物理端口,認證設備系統一般為支持802.1X 協議的網絡設備。

(3)認證服務器系統是為認證設備系統提供認證服務的實體,認證服務器系統一般為RADIUS(Remote Authentication Dial-In User Service,遠程認證撥號用戶服務)服務器,用于實現接入網絡用戶的認證、授權和計費,認證服務器存儲了用戶接入網絡的關鍵信息,一般包含用戶的上網賬號、上網密碼、接入用戶所在的虛擬局域網、服務優先級、訪問控制列表等信息。

1.2 802.1X 的工作機制

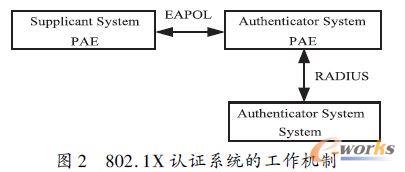

802.1X 認證系統在客戶端系統和認證服務器系統之間交換認證信息,主要用到EAP(Extensible Authentication Protocol,擴展認證協議) 協議。在客戶端系統PAE(Port Access Entity,端口訪問實體)與認證設備系統端口訪問實體之間,如果是局域網環境,則擴展認證協議報文使用基于局域網的EAPOL 封裝格式,直接承載于局域網環境當中。

圖2 為802.1X 認證系統的工作機制。

(1)在認證設備系統端口訪問實體與RADIUS 服務器之間,擴展認證協議報文既可以使用EAPOR(EAP Over RADIUS, 基于RADIUS 的擴展認證協議)封裝格式,承載于RADIUS協議中;也可以由設備端端口訪問實體終結,轉而在設備端端口訪問實體與RADIUS 服務器之間傳送其它協議,如PAP協議報文或CHAP 協議報文。

(2)當用戶發送認證消息后,接收來自認證服務器的消息,同時接收用戶網絡權限相關信息,認證設備系統端口訪問實體根據RADIUS 服務器通過或未通過指示,控制端口的授權狀態。用戶可接入網絡,說明已經通過網絡安全認證,端口由非授權轉變為授權狀態;用戶無法接入網絡,則會有返回信息提示沒有通過認證,這時受控端口狀態不變,仍然為非授權狀態。

2、應用實例

某設計院設有8 個職能管理部門,8 個工程設計研究所和1 個工程咨詢分公司,設計院原有網絡設計為內網終端通過代理服務器對IP 地址進行認證,認證通過后授權接入Internet,這樣的網絡設計只能控制終端能否訪問Internet,無法對控制終端能否接入內部網絡。外來用戶只要知道IP 地址,就可以隨意接入內部網絡,造成內部機密文件外泄。

2.1 需求分析

針對存在的安全問題,該設計院對新的網絡建設提出了以下幾點需求:

(1)方便易用,部署靈活,配置簡單;

(2)能對終端接入控制功能,不同用戶不同權限,保障企業內網安全;

(3)能夠對終端用戶身份合法性認證檢查,阻斷非法用戶訪問內部網絡;

(4)能夠檢查終端的安全性,隔離并修復不安全終端,保障內部網絡免受病毒侵害;

(5)能夠對內部制定的安全策略強制執行,加強信息安全管理;

(6)能對用戶行為監控和審計,防止信息泄密;

(7)能對交換機、路由器、防火墻等網絡設備進行統一管理。

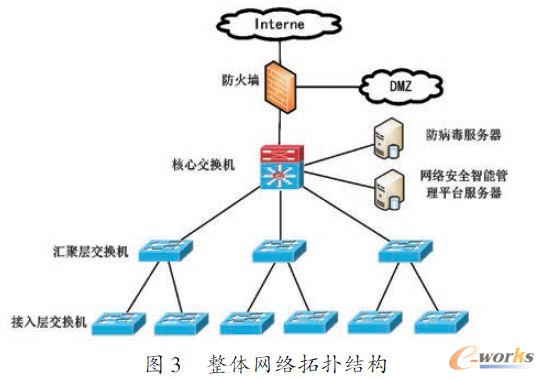

2.2 網絡拓撲

針對該設計研究院的以上需求,以優化網絡結構,提升網絡性能為目的,設計網絡拓撲結構如圖3 所示。整體采用星型拓撲結構,以辦公樓五樓機房為網絡中心,配置核心交換機1 臺,匯聚交換機3 臺,每層樓配置接入交換機2 臺。兩臺服務器直接接入核心交換機,分別是防病毒管理服務器和網絡智能管理平臺服務器,網絡智能管理平臺服務器主要作用是用戶的接入認證管理。防火墻配置DMZ 區域放置Web 服務器提供對外網的Web 訪問服務。

2.3 終端安全系統的部署

終端安全系統對接入內部網絡用戶的終端設備,實施安全檢查后的網絡準入策略,通過安裝在用戶終端上的客戶端軟件、服務器端的安全策略組件、網絡層面的網絡接入設備以及和第三方軟件的互動,多方面入手,嚴格控制用戶使用的網絡的權限,從而達到加強用戶終端主動防御能力,保護內部網絡安全的目的。

系統包含兩臺服務器,分別安裝智能管理中心服務器和防病毒服務器,用戶終端強制安裝802.1X 安全客戶端。對接入交換機配置802.1X 認證協議,配合智能管理中心服務器完成聯動,完成身份認證后,由服務器根據不同用戶權限動態下發訪問控制列表。

智能管理中心服務器在用戶終端通過檢查最新病毒庫、檢查最新漏洞補丁等安全掃描后,根據用戶角色擁有的不同網絡訪問權限定義不同的安全策略,將對應的網絡訪問控制列表下發給網絡接入設備,按照角色權限規范用戶的網絡使用行為,嚴格控制網絡接入。用戶的所屬虛擬局域網、訪問控制列表等安全措施均可由網絡管理員在服務器上操作,即使底層接入設備不支持802.1X 協議,只要上層設備支持,也能做到根據不同的用戶執行不同的控制。

3、 結束語

隨著企業管理的深入,特別是企業內部網絡管理的深入,內網的安全性已經是一個刻不容緩的問題。802.1X 認證協議可以比較好地解決現階段的企業內部網絡所面臨的身份認證和應用終端的安全性問題。但要深刻地理解到要構建一個真正的安全可靠的網絡環境僅僅依靠802.1X 這一項技術是不夠的,只有將技術與管理相結合才能從根本上解決問題。

核心關注:拓步ERP系統平臺是覆蓋了眾多的業務領域、行業應用,蘊涵了豐富的ERP管理思想,集成了ERP軟件業務管理理念,功能涉及供應鏈、成本、制造、CRM、HR等眾多業務領域的管理,全面涵蓋了企業關注ERP管理系統的核心領域,是眾多中小企業信息化建設首選的ERP管理軟件信賴品牌。

轉載請注明出處:拓步ERP資訊網http://m.hanmeixuan.com/

本文標題:中小企業內網安全管理的研究與實現

本文網址:http://m.hanmeixuan.com/html/consultation/10839412790.html