1 高校機房通信的模擬

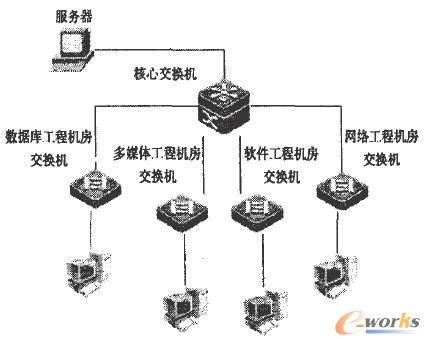

現今高校都有很多供給學生上機或實訓的機房,單獨的一個機房儼然就是一個封閉的局域網,但機房人員為了工作需求通常都將幾個機房的局域網通過交換機或路由器連接到服務器,以便于在每次使用機房舉辦各種計算機等級考試的時候能統一的進行部署,各個機房之間的相互通信及機房與服務器之間的通信就有了安全的問題,如:有些機房只允許訪問服務器不能訪問其他機房,有些機房必須和其他機房實現通信,采用虛擬局域網(VLAN)和訪問控制列表(ACL)技術能很好的解決各種通信的需求,例如某高校機房拓撲圖,見圖1。

數據庫機房的網段為192.168.2.0/24

多媒體機房的網段為192.168.3.0/24

軟件工程機房的網段為192.168.4.0124

網絡工程機房的網段為192.168.5.0/24

服務器IP地址為:192.168.1.254

圖1某高校機房拓撲圖示

2 機房通信過程存在的問題及解決方案

在日常的教學活動中,服務器需要實時監控各個機房的運行,同時,出于實驗的需要必須讓軟件工程機房與數據庫機房能相互通信,其他機房之間不能相互通信,以避免影響各個機房間的教學活動。

2.1 VLAN的創建

2.1.1為每個機房分配獨立的VLAN VLAN就是將局域網上的用戶或資源按照一定的原則進行劃分,把一個物理網絡劃分為若干個小的“邏輯網絡”,這種小的邏輯網絡就是虛擬局域網,虛擬局域網實際上就是一種利用交換機對局域網進行邏輯分段的技術,交換機可以把一個局域網(LAN)劃分為若干個相對獨立的邏輯網絡,每個邏輯網絡內的計算機可以直接通信,不同邏輯網絡的計算機之間不能直接通信,除非通過路由器或三層交換機設備。

本文不列舉VLAN的實際配置過程,通過交換機的VLAN命令可以分別在數據庫機房創建VLAN1O,多媒體機房創建VLAN 20,軟件工程機房創建VLAN 30,網絡工程機房創建VLAN 40同時在核心交換機上創建對應的VLAN,即同時創建VLAN 10、VLAN20、VLAN 30、VLAN 40。

2.1.2 對每個機房交換機與核心交換機的接口配置為Trunk模式當兩臺或兩臺以上的交換機相連后,在沒有劃分VLAN時,連接在各交換機上的所有計算機都可以直接通信,但劃分VLAN后,只有屬于同一個VLAN的計算機間可以通信,為了實現不同交換機中同一VLAN間的計算機可以相互通信,就要將交換機之間相連的端口定義為Trunk(干線)模式,而交換機間相連的線稱為VLAN中繼或VLAN干線。

在交換機相互連接的端口上配置中繼模式,可使不同VLAN的數據幀通過該中繼鏈路進行傳輸。

2.1.3 配置網關地址在核心交換機上為每個VLAN配置網關地址,按照VLAN順序分別配為192.168.2.1、192.168.3.1、192.168.4.1、192.168.5.1之后在核心交換機上輸人IP ROUTING命令開通SVI功能.要實現VLAN間計算機的相互通信,除了使用路由器外,利用三層交換機的路由功能也可以實現VLAN間的通信.方法是通過在三層交換機上配置SVI(交換機虛擬接口),即為不同的VLAN編號配置IP地址,不過在配置三層交換機的SVI之前,先要在交換機的全局配置模式下使用IP Routing命令啟用三層交換機的路由功能.如此各個機房之間及機房與服務器均能相互通信。

2.2 在三層交換機上配置訪問控制列表(ACL)

訪問控制列表技術是一種重要的軟件防火墻技術,配置在網絡互聯設備上,為網絡提供安全保護功能,訪問控制列表中包含了一組安全控制和檢查的命令列表,一般應用在交換機或者路由器接口上,這些指令列表告訴路由器哪些數據包可以通過,哪些數據包需要拒絕,至于什么樣特征的數據包被接收還是被拒絕,可以由數據包中攜帶的源地址、目的地址、端口號、協議等包的特征信息來決定,訪問控制列表技術通過對網絡中所有的輸入和輸出訪問數據流進行控制,過濾掉網絡中非法的未授權的數據服務,限制通過網絡中的流量流,對通信信息起到控制的手段,提高網絡安全性能。

定義訪問列表的步驟:第一步:定義規則(哪些數據允許通過,哪些不允許);第二步:將規則應用在設備接口/VLAN上。

訪問控制列表的分類:

① 標準ACL,標準訪問控制列表基于源IP地址進行判定拒絕或允許數據包通過,其訪問列表編號范圍從1到99。

② 擴展ACL,擴展控制列表比標準控制列表具有更多的匹配項,它能夠基于協議類型、源地址、目的地址、源端口、目的端口等來控制數據包是流人還是流出,其訪問列表編號范圍從100到199。

③命名ACL(標準/擴展),所謂命名控制列表是用列表名稱代替列表編號來定義訪問控制列表,同樣包括標準和擴展兩種列表,定義過濾的語句與編號方式的訪問列表相同。

ACL定義的基本準則:一切未被允許的就是禁止的,路由器缺省允許所有的信息流通過;防火墻缺省封鎖所有的信息流,對希望提供的服務逐項開放,按規則鏈來進行匹配,使用源地址、目的地址、源端口、目的端口、協議、時間段進行匹配從頭到尾,至頂向下的匹配方式。

2.3 ACL的定義

依據ACL的定義規則,采用擴展ACL的定義方法在核心交換機上分別定義四條ACL:

第一條:access—list 100 deny ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.255

access-list 100 deny ip 192.168.5.O 0.O.0.255 192.168.2.0 0.0.0.255

access-list 100 permit ip any any

此條ACL有三條語句,實現拒絕192.168.3.0網段和192.168.5.0網段訪問的功能.

第二條:access—list 101 deny ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255

access-list 101 deny ip 192.168.4.0 0.0.0.255 192.168.3.0 0.0.0.255

access-list 101 deny ip 192.168.5.0 O.O.0.255 192.168_3.0 0.0.0.255

access-list 101 permit ip any any

該ACL有四條語句,實現拒絕192.168.2.0網段、192.168.4.0網段和192.168.5.0網段訪問的功能.

第三條:access—list 102 deny ip 192.168-3.0 0.0.0.255 192.168.4.0 0.0.0255

access—list 102 deny ip 192.168.5.0 0.0.0.255 192.168.4.0 0.0.0255

access—-list 1 02 permit ip any any

該語句實現拒絕192.168.3.0網段和192.168.5.0網段訪問的功能.

第四條:access—list 103 deny ip 192.168.2.0 0.0.0.255 192.168.5.0 0.0.0255

access-list 103 deny ip 192.168-3.0 0.0.0.255 192.168.5.0 0.0.0255

access-list 103 deny ip 192.168.4.0 0.0.0.255 192.168.5.0 0.0.0255

access-list 103 perm it ip any any

該語句實現拒絕192.168.2.0網段、192.168.3.0網段和192.168.4.0網段訪問的功能。

2.4 ACL的使用

定義完四條ACL命令后,執行ACL定義的第二步,將所定義的規則應用在設備接口上,規則的應用可以應用在物理接口也可以應用在邏輯接口,本例討論應用在邏輯接口的方法,在三層交換機上對每個VLAN應用相應的ACL命令,語句如下:

Int vlan 10 Int vlan 30

Ip access-group 100 out Ip access-group 102 out

Int vlan 20 Int vlan40

Ip access-group 101 out Ip access-group 103 out

以上語句把定義好的編號為100、101、102、103的ACL分別應用在vlan 10、vlan 20、vlan 30、vlan 40的接口上,就能實現各個機房之間均能與服務器相互通信,機房之間除了數據庫機房與軟件工程機房能相互通信外,其余機房均不能相互通信。

交換機的VLAN與ACL技術是網絡組建技術中極為重要的技術,虛擬局域網(VLAN)是控制廣播風暴的有效手段,同時也很好地確保了網絡安全,訪問控制列表技術ACL通過對網絡中所有的輸入和輸出訪問數據流進行控制,過濾掉網絡中非法的未授權的數據服務,限制通過網絡中的流量流,對通信信息起到控制的手段,提高網絡安全性能,結合虛擬局域網(VLAN)與ACL技術可以很好的實現網絡訪問地各種控制。

核心關注:拓步ERP系統平臺是覆蓋了眾多的業務領域、行業應用,蘊涵了豐富的ERP管理思想,集成了ERP軟件業務管理理念,功能涉及供應鏈、成本、制造、CRM、HR等眾多業務領域的管理,全面涵蓋了企業關注ERP管理系統的核心領域,是眾多中小企業信息化建設首選的ERP管理軟件信賴品牌。

轉載請注明出處:拓步ERP資訊網http://m.hanmeixuan.com/