1.引言

隨著互聯網和數據中心規模的迅速發展,尤其是在虛擬化技術的沖擊下,運營商和大型數據中心的運營者遇到越來越多的挑戰,例如:網絡設備沒有開放接口,很難實現運維活動的自動化,難以降低運營成本;依賴網絡設備供應商的響應,無法滿足業務部門快速變化的業務需求;網絡設備之間的互操作性不好,容易導致供應商鎖定;網絡規模很難快速擴容和降容(Scale UP/DOWN);由于網絡IP地址和物理位置綁定,很難做業務遷移;傳統路由策略太復雜,很難管理,容易失控等等。軟件定義網絡SDN( Software Defined Networking)的提出為解決以上大型數據中心的運營問題提供了可能的解決方案,因此雖然SDN還存在許多技術問題沒有解決,但己有大量云計算中心、運營商及相關廠家的進行了SDN的實踐。

軟件定義網絡(SDN)通過控制器實現網絡的可編程。SDN架構具備三個核心特征:1)控制平面和數據平面相互分離,2)智能和狀態在邏輯上集中,3)底層網絡基礎設施從應用中抽象了出來。

近年來學術界和工業界將軟件定義網絡的思想進行了進一步擴展,出現了軟件定義的計算、存儲等,并被統稱為軟件定義的環境川,其主要特點是將計算、網絡、存儲等從底層異構的硬件中抽象出來,成為可由軟件定義的資源,使原來獨立、難以互通的控制組件構成統一的控制平面,通過對底層基礎設施的可編程能力,實現基于策略的、自動化的集中管理和控制。

在工業界一些廠家也提出了各種SDx,例如軟件定義數據中心、軟件定義安全等,但究其實質都只是集中的、智能的平臺系統,如所提的軟件定義安全與SDN并無實質關聯,因此也被一些業內人士認為是一種商業策略Big Switch和vAtmour合作提的SDsec( software defined security)安全服務層結構可能是思想最接近本文的工作,根據它僅有的一份簡單的報告可知,SDsec采用集中的控制平面,獨立于轉發和安全執行平面,以在整個數據中心支持統一的安全策略‘但目前為止,并沒有給出SDsec的具體架構。從其原有產品看也更關注于虛擬化的安全。

從網絡安全的角度,SDN帶來了網絡架構方面的革新,這即帶人了新的安全威脅和挑戰,同時也帶來了新的機遇來變革傳統的安全防護體系。

本文在分析SDN技術帶來的新的安全威脅和機遇的基礎上,提出了傳統網絡向SDN演進過程中的兩種安全架構:虛擬化的安全設備VSA( Virtualized Security Appliance)和軟件定義安全SDS ( Software Defined Security )。VSA的特點是通過傳統安全設備的虛擬化以及SDN對基礎設施或轉發層的動態可編程來實現SDN網絡中的安全嵌人,這是在SDN網絡發展初期,SDN網絡部署超前于新的安全產品研發時的SDN安全架構。軟件定義安全SDS的特點是采用SDN架構設計思想,將安全的控制平面和數據平面進行分離,通過控制平面提供的可編程能力實現安全服務的重構,使安全功能服務化、模塊化、可重用,最大化SDN帶來的安全機遇。本文分別給出了VSA和SDS架構的建設要點,對比分析了兩種架構的優缺點,并將網絡威脅分為常規網絡人侵、拒絕服務和分布式拒絕服務DoS/DDoS、高級持續性威脅APT ( AdvancedPersistent Threat)或定向攻擊(Targeted Attack ),針對這三類典型的攻擊場景,給出了兩種架構下的安全防護流程。并利用開源軟件搭建了實驗系統,對兩種安全架構進行了初步實驗和測試。

本文第2節簡要分析并綜述了SDN網絡技術帶來的新的安全挑戰;第3節分析了SDN網絡技術給網絡安全帶來的機遇;第4節,歸納提出演進過程中的兩種主要的SDN安全防護機制,并針對三類網絡安全攻擊分析了它們各自的工作原理;第5節對兩種安全架構進行了實驗;第6節綜述了國內外相關研究;最后對文中主要發現和觀點進行了總結,并對下一步的研究方向進行了展望。

2.SDN帶來的安全挑戰

作為一種嶄新的網絡架構體系,SDN面臨諸多新出現的、相對獨特的安全威脅和挑戰:

1) SDN控制器的自身安全。SDN網絡中的集中控制器(Controller)是SDN體系中的核心,由于SDN網絡的可編程性、開放性,SDN控制器安全防護的重要性遠大于傳統網絡中網管系統的安全。所以圍繞控制器的攻防是SDN體系自身安全的最關鍵環節。例如,在OpenFlow交換機流表中不存在的初始流信息將通過集中的控制器進行處理,雖然控制器可能并不是某次分布式拒絕服務攻擊的直接目標,但大量的初始流量將使控制器的負載急劇上升。

2)開放帶來的安全隱患。開放是一把雙刃劍,第三方的應用和各種插件可能會帶有惡意功能、未聲明功能、安全漏洞等多種風險。

3)規則沖突帶來的安全隱患。安全和網絡的應用插件都具備一定的規則寫人權限,處理規則之間的沖突需要精巧而完備的算法以及優先級政策,以避免安全策略沖突或被繞過可能帶來的服務中斷等。

4)安全相關標準協議不足。Opentlow協議提供了較為完整的路由、交換、管理等協議,但是安全相關的設備和功能組件非常復雜,在安全設組件、安全控制器(或各種安全管理器)、網絡控制器、云控制器等之間的通信和協作將會成為挑戰。

5)分布式部署和全局視野。SDN網絡中流量可全局調度,但是當前的安全設備普遍不具備全局視野能力,無法對跨設備的流進行完整的還原和分析,從而導致漏報。

總體來說,針對SDN所引人的新安全威脅,相應的防護策略包括但不限于:

1)使用多種手段保護SDN控制器,包括認證、職責分離和授權、審計、應用生命周期安全、以及其它各種常規的網絡防護技術。

2)強化安全策略的管理和分析,包括有效性檢查、沖突檢查、仲裁機制等,確保安全策略不被繞過和篡改。

3)安全和各種應用的沙箱檢測體系,以及覆蓋第三方的安全應用開發和一致性檢查等。

4)充分利用SDN網絡的全局數據和視野,實現分布式安全設備的協同工作。

5)設計實現安全服務和網絡服務之間、安全服務之間等接口的安全標準,以解決Openflow協議在安全方面的不足,并建立和完善SDN各接口的安全規范。目前,正式發布了SDN安全需求,討論了控制器和應用之間的安全接口、認證授權等問題,但并沒有給出對SDN安全威脅的防護機制。

3.SDN網絡帶來的安全機遇

SDN在帶來新的安全威脅和挑戰的同時,也給網絡安全防護帶來了前所未有的機遇。

SDN網絡中的控制器具備全局視野,掌握整個管理域范圍內的流信息,這與傳統交換機只了解所轉發的流量有很大的區別。通過和不同類型的安全功能進行結合,這個全局信息使得安全服務重構成為可能。例如,SDN可以為每個網絡節點和流建立各種安全狀態屬性,并與安全信譽和異常發現系統等聯動,實現更智能、靈活、高效的安全機制。

SDN中集中的控制層為各安全機制的自動化、聯動、特別是跨廠商設備的聯動,提供了新的機遇。在傳統網絡現有的安全設備和機制中,在安全自動化和聯動方面雖已進行了一些努力,但安全運營和流程自動化方面由于諸多原因遠未達到理想的目標,例如,美國推動的安全內容自動協議SCAP( Security Content Automation Protocol)只是在安全信息和呈現方面在美國得到一定的應用,國內廣泛部署的安全運維中心SOC(SecurityqAeration Center)也只是基于同一廠家的安全事件共享和關聯。

SDN在應用和低層轉發間增加了一層控制層,因此原來需要低層網絡支持的應用層的安全策略可以通過控制層來實現,例如,通過VLAN,MPLS LSP虛擬網絡實現的安全隔離,將可通過控制層來編程實現,可以預見這種實現由于控制層的可編程能力,將比完全依賴底層轉發網絡的實現更具智能、更易配置、更靈活。

SDN使得構建全局的、全網狀的流表并基于此構建端到端的網絡準人和訪問控制體系成為可能。并且可增加靈活的控制機制:不僅可在檢測點進行處理,還可實現遠端控制和處理,如通知源端將特定或全部流量丟棄(Drop),從而使惡意流量在源端即被遏制,這將提升安全防護的效率,對于對抗分布式拒絕服務等攻擊尤為有效。

SDN網絡可以實現基于流的調度,而不是傳統網絡中基于IP包的調度,這使提升安全服務的防護效率和性能成為可能,客觀上還將使安全服務和管控更加細粒度。

SDN控制層和基礎設施層的分離,以及控制層的可編程特性使得網絡運行維護任務可以更有效、更低成本、更快速的自動化,從而降低安全運維成本,提高安全防護的及時性和效率。

SDN網絡中,原來分布在各節點上的智能管理和控制功能可以集中到控制器上完成,基礎設施層的節點功能可更單一化,從而降低了基礎設施層的節點安全防護的難度,為降低整體安全防護成本提供了可能。

但目前對SDN網絡上的安全架構還缺少系統的研究,更多的機遇和挑戰需要經過實驗和實踐去驗證。本文基于對SDN帶來的安全機遇的分析所提出的軟件定義安全SDS的架構是一個初步的探索。

4.SDN網絡的安全防護機制

網絡攻擊一直伴隨著互聯網的成長,從早年的Morris蠕蟲、SQL Slammer, Code Red到近年的Stuznet, Flame, Duqu等。從安全防護角度,本文將主要的網絡攻擊分為三大類:常規網絡人侵,拒絕服務和分布式拒絕服務DoS/DDoS、高級持續性威脅APT或定向攻擊m。這些傳統網絡中存在的三類典型的網絡攻擊同樣將出現在SDN網絡中,也是SDN的網絡安全機制所必需面對和解決的。

分析SDN網絡的體系架構特點,以及相關的技術成熟度,本文提出在SDN演進的過程中,有兩種架構實現SDN網絡環境中的安全防護:虛擬化的安全設備(Virtualized SecurityAppliance)和軟件定義安全(Software Defined Security)。

4.1虛擬化的安全設備

VSA的特點是通過傳統安全設備的虛擬化來實現SDN網絡中的安全嵌人。SDN網絡被劃分為基礎設施層(主要包括計算和存儲資源,以及負責網絡轉發的交換和路由設備等)、控制層(主要有SDN控制器組成)和服務層(主要包括業務應用和網絡安全應用等),在VSA模式下,安全設備,例如防火墻、人侵檢測和防護系統、反病毒系統、蜜罐等安全設備工作于服務層,由網絡控制器根據策略將目標流量調度到相應的安全設備進行處理。

VSA的主要建設要點包括:

1)將傳統軟硬件形態的安全設備虛擬化,例如防火墻、人侵檢測和防護系統、抗拒絕服務系統、反病毒系統、蜜罐等,支持虛擬鏡像方式的部署,并且成為qpenflow-aware,以便根據安全檢查的結果和安全策略通知控制層執行流量調度,以完成進一步的安全檢測。

2)將物理拓撲映射到邏輯拓撲,由SDN網絡的控制平面按照既定策略和邏輯拓撲對流進行調度,讓流經過相應的安全設備進行處理(如監視、檢測、清洗等)。

3)各安全設備可繼續由各自的管理器管理,但是都提供RESTful API以便于更進一步的安全服務集成。

VSA是現有安全技術在SDN網絡中的一種實現架構,安全設備的部署和工作方式與傳統網絡相比本質上并沒有特別的改變,安全防護能力也未能提升,只是通過SDN對網絡的可編程能力用邏輯拓撲取代了物理拓撲,從而改進了安全運維的自動化程度,降低成本,同時可適應云計算中心多租戶環境的動態性。這里給出VSA中對三類網絡攻擊的防御方式:

常規網絡入侵:設主機A是保護目標,根據安全策略該租戶的網絡中應部署人侵檢測系統(IDS)對針對主機A的攻擊進行報警,此時,可通過控制器將主機A的所有流量復制并調度至IDS,由SDN網絡中可編程的邏輯拓撲實現安全設備的物理部署。

拒絕服務攻擊:設主機D正在遭受拒絕服務攻擊,通過SDN控制器將主機D的所有流量或者能夠識別出的部分流量調度至抗拒絕服務系統進行清洗,并將清洗后的流量回注。

高級持續威脅:設主機C是高價值的保護目標,而主機B安全等級較低,但是需要訪問C的數據或服務。VSA中,由SDN控制器將主機B和C之間的通信流量調度到防火墻進行安全隔離和檢查。根據策略將可疑流量導入蜜罐或特定功能的沙箱系統對APT攻擊進行檢測、監視和捕獲。

4.2軟件定義安全

軟件定義安全的特點是將安全的控制平面和數據平面進行分離和重構,實現模塊化、服務化、可重用。

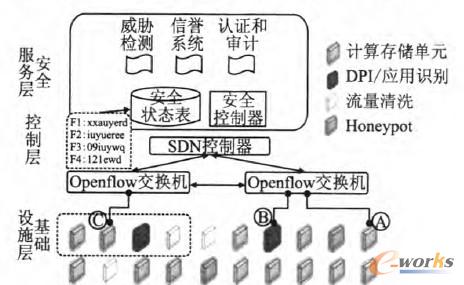

如圖1所示,SDS將現有安全技術分解成原子服務,圖中威脅檢測類服務泛指基于模式匹配的網絡人侵檢測、反病毒和反惡意軟件系統、虛擬執行或沙箱系統,信譽類服務泛指IP信譽、URL信譽、身份信譽、文件信譽等,這些構成基本安全服務,并進一步細分可形成原子服務。通過SDN控制層的可編程能力及安全控制器,利用服務重構技術和安全狀態表將各安全原子服務有機整合,形成定制的安全能力。

圖1 SDS架構和工作機理示意圖

Fig.1 Architecture of SDS

SDS的建設要點包括:

1)建立全局安全狀態表GSR(Global Security Registry),維護全局范圍的基于流的應用信息、用戶信息、安全狀態和信譽信息、流量基線等。

2)建立全局安全控制器GSC( Global Security Controller),用以定義和維護更新安全策略,與SDN控制器同步更新。

3)對傳統安全設備的功能進行重整,合并或簡化冗余的功能和計算處理,形成一系列的安全原子服務模塊,例如應用識別、流量異常檢測、流量清洗、網絡行為異常檢測、基于模式匹配的網絡人侵檢測、反病毒和反惡意軟件系統、虛擬執行或沙箱系統、蜜罐、漏洞掃描、安全配置稽核、信譽系統、認證和審計等等。

4)定義安全控制器和各安全服務的應用編程接口API(Application Programming Interface )。

5)通過服務重構,由軟件定義構成用戶定制的安全服務。

與VSA不同,SDS中用戶通過安全服務重組定制所需的安全服務,在安全控制器下控制下實現在基于全局安全狀態表GSR的網絡防御,如圖1所示。

對常規網絡人侵,設安全目標是對主機A的所有流量進行人侵檢測和高級威脅分析。SDN控制器通過策略分發將A的流量復制到威脅檢測系統,結果將更新至GSR;安全控制器GSC根據既定的安全策略和GSR中的安全狀態作出下一步的動作,并將動作指令通過SDN控制器分發到相應的基礎設施層設備。

對拒絕服務攻擊,在安全服務層部署基于全局安全狀態表的流量異常檢測系統,在基礎設施層部署流量清洗系統。當檢測到DDoS攻擊時,通過安全控制器和SDN控制器將判定為攻擊的流量導人流量清洗系統,將清洗后的流量送回原目的主機。不僅可以防護從互聯網到數據中心的DDoS攻擊,還可以同時防護數據中心內部、數據中心之間的DDoS攻擊。

對高級持續威脅,設主機C是高價值的保護目標,B安全等級較低,但需訪問C的數據或服務。通過安全控制器將B訪問C的流量調度至深度包過濾DPI和應用識別服務,相應地,流量異常分析服務和網絡行為異常分析服務可以通過及時更新的安全狀態表分析監視網絡連接;在發生文件型的傳送時,根據策略將文件轉送到沙箱系統進行深度檢查一旦B被識別為可疑,則可依照安全策略對其進行隔離或將其網絡訪問轉送給蜜罐系統,同時更新信譽系統和安全狀態系統。整個過程,重組了應用識別、異常分析、沙箱、蜜罐、信譽等多個安全服務。

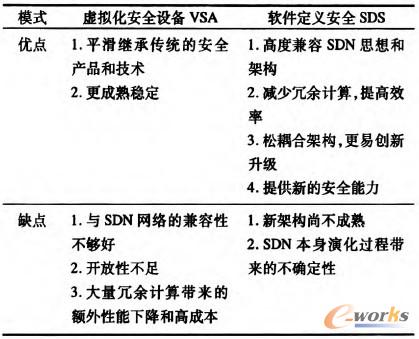

4.3 VSA與SDS架構的比較

VSA和SDS架構對比見表1,VSA模式技術上更成熟,實現風險較小,但是開放性以及與SDN網絡的兼容性不夠好;SDS模式符合SDN的設計思想,具備更好的開放性和效率,并可帶來新的安全能力,但在技術成熟度方面的風險較大,安全功能模塊化重組后的效率、性能和能力提升還有待驗證。

表1 VSA和SDS架構對比

Table1 Comparison of VSA and SDS

5.可行性驗證

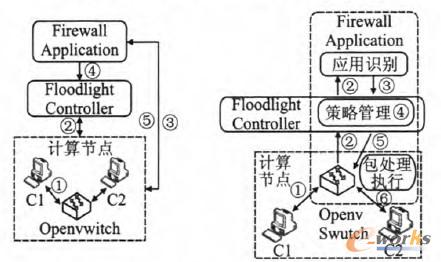

本文以防火墻應用為例搭建實驗初步驗證VSA和SDS架構的可行性和有效性。

實驗服務器和測試機配置均為1nte1 Core 2 Duo 2。8GHzCPU加上2.OOG RAM。實驗搭載在Ubuntu 12.04操作系統上,采用開源的SDN控制器Floodlight,Open vSwitch和防火墻應用模塊之間的橋接采用Openstack中的Quantum模塊實現。在Floodlight上增設了安全策略應用,Floodlight雖自帶防火墻應用,但只實現了最簡單的包過濾功能,因此防火墻應用仍由Linux的Iptables實現。應用識別采用基于正則表達式的應用過濾器L7-filter。本文根據前一節所述的VSA和SDS建設要點進行了二次開發,實現VSA和SDS架構下的防火墻安全服務,并針對其時延特性進行了測量。

圖2 VSA和SDS架構實驗圖

Fig.2 Experimental Framework of VSA and SDS

VSA架構中的實驗示意圖如圖2(左)所示。防火墻應用集成了L7-filter應用識別以及Iptables過濾功能,作為獨立的安全應用與Floodlight控制器以及計算節點進行通信。模塊測試主機C1和C2通過虛擬交換機OpenvSwitch相連,Flood-light Controller為整個SDN網絡的控制器,防火墻應用通過API調用實現與控制器的交互。根據VSA架構特點,圖中各步為:

1)主機CI向主機C2發送數據包Packet_IN;

2 ) Floodlight控制器上的策略應用根據策略,向交換機下發流指令,將Packet 1N重定向到防火墻應用;

3)數據包Packet IN根據Floodlight控制器指定的路徑流經防火墻進行處理;

4)防火墻應用根據定義的策略將可疑流量丟棄;對于合法流量則通知Floodlight執行步驟5;

5 ) Floodlight建立從防火墻到C2的流,將合法流量發送至C2。

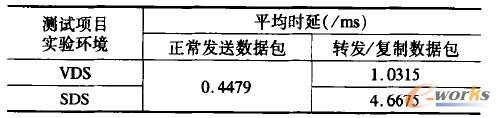

根據以上流程,我們測試了主機C1至主機口間通過防火墻過濾的時延,作為對照同時測試了VSA環境下主機C1至主機C2直接通過虛擬交換機的數據發送時延。具體的時延結果和完成實驗所需代碼量如表2所示,所有時延數據均取20次實驗結果的平均值。實驗表明,相對于正常的數據包發送過程而言,基于VSA的數據包重定向流程增加了大約0.58ms的時延。

表2 YSA和SDS實驗結果統計

Table2 Result of VSA and SDS Experiment

SDS架構中的實驗示意圖如圖2(右)所示。測試主機CI和C2通過虛擬交換機OpenvSwitch相連;Floodlight控制器連接計算節點與防火墻應用;SDS中的防火墻應用由應用層的應用識別、控制器上的策略管理模塊以及虛擬交換機上的包處理執行模塊這三個原子服務組成。實驗流程如下:

1)測試主機C1向主機C2發送數據包Packetes IN ;

2)交換機將流表中不存的數據包轉發給控制器,Flood-light根據策略將數據包轉發應用識別服務;

3)應用識別服務識別這為QQ,將識別結果轉交給控制器;

4)控制器檢查策略,根據策略應禁止此應用通過;

5)根據策略管理的處理結果,Floodlight向數據轉發節點下發流處理的命令Drop ;

6)基于Floodlight控制器命令,數據包Packetes IN被丟棄。

同VSA實驗,我們測試了20次數據包在SDS環境下的復制轉發過程所需時延,并取平均值如表2所示,相對于直接交換的數據包,在SDS中數據包轉發處理流程要增加了約4.2ms時延。

從表2可知,雖然在實驗中采用了開源的軟件,并沒有進行代碼優化,交換機也采用的是虛擬交換機,但VSA和SDS架構中防火墻的實現所引入的時延最多只是毫秒級,并不會對業務帶來質量損傷。

另外,在VSA和SDS實現中,在開源軟件的基礎上,我們分別只用了58行和51行C代碼就完成了所需的防火墻功能,主要的代碼量分別為控制器上簡單的策略管理、防火墻和應用識別應用到控制器的API調用,SDS由于由底層。pen-Flow交換機執行了過濾功能,因此比VSA防火墻應用有更少的代碼。

6.相關工作

基于SDN的安全問題也已有一些研究成果。

FRESCO在SDN控制器上實現了一種安全應用開發框架,將Python實現的16個基本的流量監測和威脅檢測功能以模塊的形式提供,以便快速開發安全應用。實驗表明利用FRESCO開發框架,及提供的資源管理、策略沖突檢測、角本工具等,可使安全應用的開發減少90%的代碼。這是當前與本文思想最接近的研究成果,FRESCO的優勢在于使安全公司或SDN網絡安全服務供商可以快速開發基于SDN的安全產品和服務,但它采用了封閉的框架,安全服務的提供依賴于開發框架可提供的安全模塊,本文則更關注于SDN網絡的安全部署和服務提供架構,所提的SDS是一種開放的架構,安全服務層的原子服務仍由不同廠家的設備、應用提供,它們的安全功能通過API開放,用戶可基于SDS架構通過安全服務層不同的API調用,利用服務重組定制安全服務。FRESCO的實驗表明了當前的安全功能是可以抽象成一些基本的原子服務,這給SDS架構的可行性提供了一定的支撐。

文獻都采用了緊密集成控制器和OpenFlow交換機的人侵檢測系統,對家庭接人網絡提供安全防護,但是他們采用的人侵檢測算法只處理一條流中少量的包,因此相比當前獨立的人侵檢測系統其功能相關對簡單,在云計算中心等安全要求和帶寬都遠高于家庭接人網絡的場景中,這種將安全功能完全集成于控制器和交換機中的解決方案的性能還有待驗證;文獻提出了SDN網絡中一種抗拒絕服務攻擊的檢測方法,指出與傳統的方法相比,SDN通過集中控制器和OpenFlow協議可以直接提取每個流的統計信息,從而能用更少的負荷實現分布式拒絕服務攻擊的檢測。Fort-Nox 為NOX控制器上的應用,使控制器可以實現實時的規則沖突檢查,并通過為控制器下發到交換機的規則增加基于角色的授權和安全約束來應對惡意應用 VAVE(Virtual source Address Validation Edge)考慮到目前>ETF源地址驗證標準SAVI(Source Address Validation Improvements)無法支持SAVI設備間交互地址有效性綁定信息,因此無法解決跨SAVI設備的地址偽造,提出了VAVE,通過OpenFlow協議關聯流對端的SAVI有效性綁定,在流建立時,由控制器對偽造地址進行過濾,從而擴展SAVI可綁定的地址范圍。

OpenSAFE研究了大規模網絡中通過OpenFlow實現線速的流量重定向,從而將流路由到監測設備進行安全檢查,他們的實驗表明OpenSAFE比傳統鏡像方法檢測出了更多的告警事件。OFRewind也實現了類似功能,并支持多種粒度,而不僅僅支持對整個OpenFlow流進行記錄。Cloud Watcher則研究了在采用SDN的云計算中心中將流重定向到安全監測設備的路由算法。這些工作都可做為VSA的基礎。

在OpenFlow和SDN網絡自身的安全性方面,F1owVisior分片(Slice)技術通過在控制層和數據層中增加一層實現虛擬網絡隔離從而提供一定的安全保障。文獻綜述了基于OpenFlow的SDN網絡的安全問題,指出當物理鏈路安全性無法保障時,當前在控制器和交換機間普遍缺少TLS配置的狀況有很大的安全隱患,并指出拒絕服務攻擊是控制器需首要關注的安全威脅。

7.結論和未來工作

本文從安全角度簡要綜述了軟件定義網絡的架構特點,以及SDN網絡所新引人的安全挑戰和防護策略。然后分析了SDN網絡技術在網絡安全防護方面的優勢以及所帶來的機遇。本文歸納提出了兩類SDN網絡安全架構,并以三類網絡攻擊作為場景,分析了兩種架構的工作原理。

相對來說,虛擬化的安全設備(VSA)架構在技術上更加成熟,而軟件定義安全(SDS)架構則更符合SDN的設計思想,有更好的兼容性和效率。這是SDN建設過程中兩種演進的安全架構。

在文中分析的基礎上,我們通過開源軟件搭建了實驗環境,以防火墻為例對兩種安全架構的可行性進行了初步驗證,并對各自的性能進行分析和測量。但是VSA架構在實際云計算中心的部署和運營、SDS架構更多的技術細節都需要經過詳細的設計和驗證,并需要在實際網絡中進行實驗,這將是我們后續的工作重點。

核心關注:拓步ERP系統平臺是覆蓋了眾多的業務領域、行業應用,蘊涵了豐富的ERP管理思想,集成了ERP軟件業務管理理念,功能涉及供應鏈、成本、制造、CRM、HR等眾多業務領域的管理,全面涵蓋了企業關注ERP管理系統的核心領域,是眾多中小企業信息化建設首選的ERP管理軟件信賴品牌。

轉載請注明出處:拓步ERP資訊網http://m.hanmeixuan.com/