從表6 可以看出,基于移動信息化安全接入平臺的安全策略是比較豐富的,可以根據應用情況,具體采用以下策略:

(1)傳輸安全策略

首先使用L2TP 技術建立VPN 隧道,在此基礎上,結合終端的多接口安全智能卡(TF 卡),通過加密網關實現傳輸數據SM1加密,此外還使用SSL VPN 技術對登錄業務系統的用戶名和密碼進行加密。最后在接入段使用MPLS VPN 專網傳輸。

(2)網絡防御策略

使用防火墻和入侵檢測系統實現對網絡安全的基本防范。

(3)安全認證策略

首先利用獨立的AAA 認證服務器實現L2TP 的身份認證,確保只有被許可的終端才能接入這個移動VPN 網。通過發送短信炸彈的手段,及時刪除遺失終端內的數據信息;使用停用禁止機制,及時注銷用戶;使用防窮舉攻擊機制,限制對用戶名及密碼的窮舉攻擊。

(4)管理安全性策略

使用重登錄、分權分域機制約束用戶的業務行為,最后使用安全審計策略記錄用戶的使用痕跡。

(5)內網安全性策略

使用網閘設備實現對外網的隔離。

4 移動信息化安全接入平臺部分關鍵技術

在安全領域中,防火墻技術、入侵檢測技術、網閘技術已較為成熟,這里不再贅述。下面給出基于L2TP 的隧道建立、混合加密等技術的實現。

4.1 基于L2TP 的隧道建立

L2TP 是建立在傳輸層的隧道協議,其通過頭壓縮、隧道驗證的方式保護傳輸的報文。本平臺使用VPDN 方式通過L2TP 協議建立隧道,主要有以下3 點好處:

(1)L2TP 屬于2 層隧道協議,相對于其他隧道協議,涉及到的層次越低,網絡傳輸效率就越高,考慮到還需要對傳輸數據進行加密傳送,使用傳輸效率高的隧道協議能切實有效地提高網絡性能。

(2)L2TP 支持多種協議,可以很方便地應用在IP、幀中繼、永久虛擬電路(Permanent Virtual Circuits, PVC)、X.25 虛擬電路(Virtual Circui, VC)或ATMVCS(Asynchronous TransferMode Virtual Circuit Switch)等多種廣域網環境中。

(3)L2TP 二次認證策略配合AAA 服務器,能確保用戶實現可控的認證機制,從接入層杜絕非法用戶的侵入。

4.2 認證策略的實現

數據報在無線VPDN 網絡傳送過程中要經過2 次AAA認證。

(1)第1 次認證過程如下:

1)終端用戶拔號連接到PDSN。

2)PDSN 給分組網AAA 發送認證請求。

3)分組網AAA 判斷請求包中用戶名的域名后綴,域名后綴為vpdn.gd 的請求包轉發給無線VPDN AAA。

4) VPDN AAA 識別VPDN 認證請求屬性。

5) VPDN AAA 校驗域名合法性。

6) VPDN AAA 校驗域名與IMSI 池的綁定。

7)VPDN AAA 生成包含VPDN 隧道參數的認證響應包轉發給分組網AAA。

8)分組網AAA 把認證響應下發給PDSN。

9)PDSN 根據下發的LNS 地址和隧道參數,與LNS 建立隧道連接。

(2)第2 次認證過程如下:

1)LNS 將認證請求發送給無線VPDN AAA 認證系統。

2)認證系統識別請求來自LNS。

3)認證系統校驗用戶名、密碼。

4)認證系統校驗用戶名與IMSI 號碼綁定。

5)認證系統根據域名和LNS 標識下發綁定地址池標識(IP-POOL)。

LNS 配置代碼舉例如下,其中,相關IP 地址均為舉例,實際使用時需根據實際情況具體配置。

使用共享AAA 認證配置:

aaa new-model

aaa authentication login default local

aaaauthentication ppp default group radius local

//先radius 認證再本地認證

aaa authorization exec default local

aaa session-id common

radius-server host 10.230.85.32 auth-port 18125 acct-port 1812key cisco

//配置AAA 地址和認證key

hostname city-user-lns-2811

使用LNS 配置:

ip subnet-zero

no ip domain-lookup

vpdn enable //使用VPDN 功能

vpdn-group cisco //配置VPDN 屬性

accept-dialin

protocol l2tp

virtual-template 1

lcp renegotiation on-mismatch

local name cisco

l2tp tunnel password *****

配置互連端口:

interface FastEthernet0/0 //該端口為用戶和電信互聯的端口

des To China Telecom Network

ip address 202.192.72.1 255.255.255.252 //其地址為 LNS IP

//地址

no ip directed-brOAdcast

interface FastEthernet0/1 //用戶網內端口

des To user-private-network

ip address 192.166.36.2 255.255.255.0

no ip directed-broadcast

interface Virtual-Template1

ip unnumbered FastEthernet0/1 //用戶內網互連的端口號

no keepalive

peer default ip address pool lns-pool //指定撥號用戶的地址池

ppp authentication chap pap ms-chap //指定PPP 等認證方式

指定用戶IP POOL:

ip local pool lns-pool 192.166.34.2 192.166.36.254

ip classless

配置路由:

ip route 10.123.5.0 255.255.255.0 192.9.8.1 //上聯到外網的路由

Ip route 0.0.0.0 0.0.0.0 192.166.36.1 //用戶內部網絡路由

LAC 配置代碼:

interface virtual-template 1

ppp authentication-mode chap

quit //配置虛模板接口1

interface gigabitethernet 7/0/0.100 ①②

start l2tp 220.192.72.1 //配置LNS 地址

tunnel load-sharing //啟用LNS 的負載均衡

tunnel source loopback 220.192.72.1 //配置隧道源接口

l2tp aging 360 //配置LNS 鎖定時間

tunnel authentication //啟用隧道驗證

tunnel timer hello 90 //配置 hello 報文發送間隔

tunnel retransmit 8 //控制報文重傳次數

tunnel idle-cut 100 //隧道閑置切斷時間

4.3 混合加密技術的實現

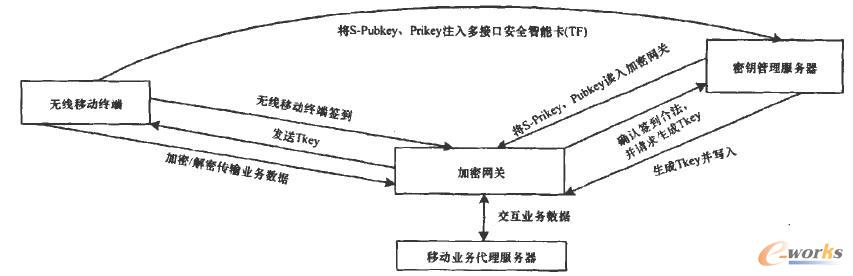

目前為了便于密碼設備的規模化生產,往往公布其加密的算法,加密信息的安全程度主要依賴于密鑰(在未知密鑰的情況下,即使知曉加密的算法,也是不能對其解密的)。通常使用的有對稱加密(SM1)和非對稱加密(SM2)2 種方式,其中,對稱加密算法的密鑰隨機性高,但密鑰傳遞是一個很大的問題;非對稱加密方式,算法加密強度大,但運算速度較慢。在業務中需要將這2 種加密算法搭配使用,各取其長。通常非對稱加密作為移動用戶和接入平臺的私鑰,用于雙方初期會話的建立以及傳輸密鑰的傳遞,即通過非對稱加密算法加密傳輸密鑰,使傳輸密鑰能夠安全到達移動用戶的手中。傳輸數據采用對稱加密方式,提高數據加密傳送效率,傳輸密鑰采用簽到會話機制實現,保證了傳輸密鑰的時間性,實現一日一密,甚至一次一密。整個加密流程如圖6 所示,其中使用的密鑰包括:

(1)S-PubKey:加密網關公鑰,用于移動終端加密向加密網關發起的簽到會話,存儲于移動終端。

(2)S-PriKey:加密網關私鑰,用于加密網關解密移動終端發來的簽到會話,存儲于加密網關。

(3)PubKey:移動終端公鑰,用于加密網關加密向移動終端發送的Tkey,存儲于加密網關。

(4)PriKey:移動終端私鑰,用于移動終端解密發送來的Tkey,存儲于移動終端。

(5)Tkey:傳輸密鑰,實際數據傳輸所用的臨時密鑰,存儲于加密網關和移動終端。

圖6 加密流程

加密流程如下:

(1)平臺主機保留PubKey 和S-PriKey,其中,PubKey 和智能終端設備號(IMSI)建立對應表。

(2)智能終端的TF 卡中存有S-PubKey 和PriKey。

(3)智能終端每次啟用前將自己的IMSI 號用S-PubKey 加密后發到平臺主機。

(4)平臺主機用S-PriKey 解密后,根據IMSI 號找到其對應的PubKey。

(5)平臺主機隨機生成Tkey,并建立Tkey 和IMSI 的對應表。

(6)平臺主機將Tkey 利用PubKey 加密后,轉發到智能終端上。

(7)智能終端用PriKey 解密獲得Tkey。

(8)智能終端用Tkey 加密生成密文。

(9)智能終端將密文和自己的IMSI 號用S-PubKey 加密后發到平臺主機。

(10)平臺主機通過該移動終端的IMSI 找到其使用Tkey,并通過這個Tkey 解密傳輸數據,然后將數據傳給移動業務服務器。

(11)平臺主機收到移動業務服務器回傳的業務數據后,仍然用這個Tkey 發回給移動終端。

(12)移動終端收到回復的密文,并用Tkey 進行解密。該Tkey 可多次使用,實現業務數據的加密交換。

(13)當智能終端掉電或使用了指定時間周期后(如24 h),平臺主機自動觸發要求智能終端執行步驟(3),獲得一個新的Tkey。

5 結束語

隨著3G技術的飛速發展,未來將是移動互聯的世界,使用無線終端接入的數據用戶將遠遠超過有線終端接入的數據用戶,業務終端的無線移動化接入是信息化技術發展的趨勢。本文根據移動業務終端的接入特性,從傳輸渠道到業務使用等各方面結合多種安全技術,設計了基于3G移動用戶的移動信息化安全接入平臺,為政府、企業的無線信息化安全接入提供參考。

核心關注:拓步ERP系統平臺是覆蓋了眾多的業務領域、行業應用,蘊涵了豐富的ERP管理思想,集成了ERP軟件業務管理理念,功能涉及供應鏈、成本、制造、CRM、HR等眾多業務領域的管理,全面涵蓋了企業關注ERP管理系統的核心領域,是眾多中小企業信息化建設首選的ERP管理軟件信賴品牌。

轉載請注明出處:拓步ERP資訊網http://m.hanmeixuan.com/

本文標題:基于移動信息化的安全接入平臺建設(下)