引言

數(shù)據(jù)中心虛擬化是指利用虛擬化技術(shù)構(gòu)建基礎(chǔ)設(shè)施池,主要包括計(jì)算、存儲和網(wǎng)絡(luò)3種資源。數(shù)據(jù)中心虛擬化后不再獨(dú)立地看待某臺設(shè)備和鏈路,而是計(jì)算、存儲和網(wǎng)絡(luò)的深度融合,當(dāng)作按需分配的整體資源來對待。從主機(jī)等計(jì)算資源角度看,數(shù)據(jù)中心虛擬化包含多合一、一分多2個方向,都提供了計(jì)算資源按需調(diào)度的手段。存儲虛擬化的核心就是實(shí)現(xiàn)物理存儲設(shè)備到單一邏輯資源池的映射,是為了便于應(yīng)用和服務(wù)進(jìn)行數(shù)據(jù)管理,對存儲子系統(tǒng)或存儲服務(wù)進(jìn)行的內(nèi)部功能抽象、隱藏和隔離的行為。在現(xiàn)代信息技術(shù)中,虛擬化技術(shù)以其對資源的高效整合、提高硬件資源利用率、節(jié)省能源、節(jié)約投資等優(yōu)點(diǎn)而得到廣泛應(yīng)用。但虛擬化技術(shù)在為用戶帶來利益的同時,也對用戶的數(shù)據(jù)安全和基礎(chǔ)架構(gòu)提出了新的要求。如何在安全的范疇使用虛擬化技術(shù),成為迫在眉睫需要解決的問題。因此,筆者對虛擬化數(shù)據(jù)中心的安全設(shè)計(jì)進(jìn)行研究。

1 虛擬化后數(shù)據(jù)中心面臨的安全問題

1)服務(wù)器利用率和端口流量大幅提升,對數(shù)據(jù)中心網(wǎng)絡(luò)承載性能提出巨大挑戰(zhàn),對網(wǎng)絡(luò)可靠性要求更高;

2)各種應(yīng)用部署在同一臺服務(wù)器上,網(wǎng)絡(luò)流量在同一臺服務(wù)器上疊加,使得流量模型更加復(fù)雜;

3)虛擬機(jī)的部署和遷移,使安全策略的部署更復(fù)雜,需要一個動態(tài)安全機(jī)制對數(shù)據(jù)中心進(jìn)行防護(hù);

4)在應(yīng)用虛擬存儲技術(shù)后,面對異構(gòu)存儲設(shè)備的特點(diǎn),存在如何統(tǒng)一監(jiān)管的問題;虛擬化后不同密級信息混合存儲在同一個物理介質(zhì)上,將造成越權(quán)訪問等問題。

2 數(shù)據(jù)中心安全風(fēng)險(xiǎn)分析

2.1高資源利用率帶來的風(fēng)險(xiǎn)集中

通過虛擬化技術(shù),提高了服務(wù)器的利用效率和靈活性,也導(dǎo)致服務(wù)器負(fù)載過重,運(yùn)行性能下降。虛擬化后多個應(yīng)用集中在1臺服務(wù)器上,當(dāng)物理服務(wù)器出現(xiàn)重大硬件故障是更嚴(yán)重的風(fēng)險(xiǎn)集中問題。虛擬化的本質(zhì)是應(yīng)用只與虛擬層交互,而與真正的硬件隔離,這將導(dǎo)致安全管理人員看不到設(shè)備背后的安全風(fēng)險(xiǎn),服務(wù)器變得更加不固定和不穩(wěn)定。

2.2網(wǎng)絡(luò)架構(gòu)改變帶來的安全風(fēng)險(xiǎn)

虛擬化技術(shù)改變了網(wǎng)絡(luò)結(jié)構(gòu),引發(fā)新的安全風(fēng)險(xiǎn)。在部署虛擬化技術(shù)之前,可在防火墻上建立多個隔離區(qū),對不同的物理服務(wù)器采用不同的訪問控制規(guī)則,可有效保證攻擊限制在一個隔離區(qū)內(nèi),在部署虛擬化技術(shù)后,一臺虛擬機(jī)失效,可能通過網(wǎng)絡(luò)將安全問題擴(kuò)散到其他虛擬機(jī)。

2.3虛擬機(jī)脫離物理安全監(jiān)管的風(fēng)險(xiǎn)

1臺物理機(jī)上可以創(chuàng)建多個虛擬機(jī),且可以隨時創(chuàng)建,也可被下載到桌面系統(tǒng)上,常駐內(nèi)存,可以脫離物理安全監(jiān)管的范疇。很多安全標(biāo)準(zhǔn)是依賴于物理環(huán)境發(fā)揮作用的,外部的防火墻和異常行為監(jiān)測等都需要物理服務(wù)器的網(wǎng)絡(luò)流量,有時虛擬化會繞過安全措施。存在異構(gòu)存儲平臺的無法統(tǒng)一安全監(jiān)控和無法有效資源隔離的風(fēng)險(xiǎn)。

2.4虛擬環(huán)境的安全風(fēng)險(xiǎn)

1)黑客攻擊。

控制了管理層的黑客會控制物理服務(wù)器上的所有虛擬機(jī),而管理程序上運(yùn)行的任何操作系統(tǒng)都很難偵測到流氓軟件等的威脅。

2)虛擬機(jī)溢出。

虛擬機(jī)溢出的漏洞會導(dǎo)致黑客威脅到特定的虛擬機(jī),將黑客攻擊從虛擬服務(wù)器升級到控制底層的管理程序。

3)虛擬機(jī)跳躍。

虛擬機(jī)跳躍會允許攻擊從一個虛擬機(jī)跳轉(zhuǎn)到同一個物理硬件上運(yùn)行的其它虛擬服務(wù)器。

4)補(bǔ)丁安全風(fēng)險(xiǎn)。

物理服務(wù)器上安裝多個虛擬機(jī)后,每個虛擬服務(wù)器都需要定期進(jìn)行補(bǔ)丁更新、維護(hù),大量的打補(bǔ)丁工作會導(dǎo)致不能及時補(bǔ)漏而產(chǎn)生安全威脅。安全研究人員在虛擬化軟件發(fā)現(xiàn)了嚴(yán)重的安全漏洞,即可通過虛擬機(jī)在主機(jī)上執(zhí)行惡意代碼。黑客還可以利用虛擬化技術(shù)隱藏病毒和惡意軟件的蹤跡。

3 數(shù)據(jù)中心的安全設(shè)計(jì)

3.1 數(shù)據(jù)中心的安全需求

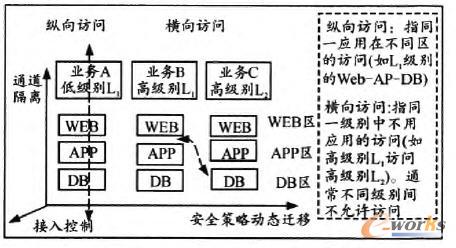

傳統(tǒng)的數(shù)據(jù)中心關(guān)注業(yè)務(wù)流量的訪問控制,數(shù)據(jù)中心虛擬化后增加了主機(jī)動態(tài)遷移和業(yè)務(wù)混存的安全風(fēng)險(xiǎn),因此在安全模型中需要將主機(jī)動態(tài)遷移到其它物理服務(wù)器,并將業(yè)務(wù)的有效隔離作為第三維的關(guān)注點(diǎn)。虛擬化數(shù)據(jù)中心的安全需求包含3個方面:一是通道隔離,即不同的應(yīng)用、業(yè)務(wù)和用戶進(jìn)行安全隔離,確保用戶群組獲得正確的資源和網(wǎng)絡(luò)流量,保證高可用;二是接入控制,即網(wǎng)絡(luò)安全策略應(yīng)支撐集群中成員的動態(tài)加入、離開或遷移;三是網(wǎng)絡(luò)安全策略可隨虛擬機(jī)遷移。數(shù)據(jù)中心虛擬化后三維安全模型如1所示。

圖1 數(shù)據(jù)中心虛擬化后安全模型

3.2 虛擬化數(shù)據(jù)中心的安全設(shè)計(jì)

1)數(shù)據(jù)中心網(wǎng)絡(luò)架構(gòu)高可用設(shè)計(jì)

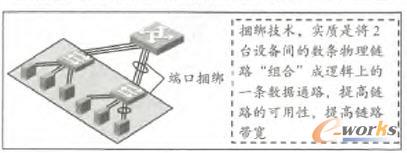

在新一代數(shù)據(jù)中心虛擬化網(wǎng)絡(luò)架構(gòu)中,通過IRF (intelligent resilient framework)技術(shù)將多臺網(wǎng)絡(luò)設(shè)備虛擬化成1臺設(shè)備統(tǒng)一管理和使用,整體無環(huán)設(shè)計(jì)并提高可用性。在IRF架構(gòu)下,基本原則就是服務(wù)器雙網(wǎng)卡接在不同交換機(jī)上,匯聚交換機(jī)堆疊后,將兩層交換機(jī)用多條鏈路進(jìn)行捆綁連接,實(shí)現(xiàn)基于物理端口的負(fù)載均衡和冗余備份,如圖2。

圖2 端口捆綁技術(shù)

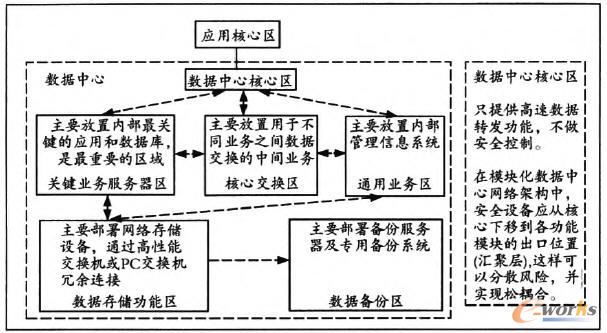

數(shù)據(jù)中心架構(gòu)規(guī)劃設(shè)計(jì)時,還需要按照模塊化、層次化原則進(jìn)行。從可靠性角度看,三層架構(gòu)和二層架構(gòu)均可以實(shí)現(xiàn)數(shù)據(jù)中心網(wǎng)絡(luò)的高可用,而二層扁平化網(wǎng)絡(luò)架構(gòu)更適合大規(guī)模服務(wù)器虛擬化集群和虛擬機(jī)的遷移。模塊化設(shè)計(jì)是指針對不同功能或相同功能不同性能、不同規(guī)模的應(yīng)用進(jìn)行功能分析的基礎(chǔ)上,劃分出一系列功能模塊。在內(nèi)部網(wǎng)中根據(jù)應(yīng)用系統(tǒng)的重要性、流量特征和用戶特征的不同,可大致劃分幾個區(qū)域,以數(shù)據(jù)中心核心區(qū)為中心,其它功能區(qū)與核心區(qū)相連,成為數(shù)據(jù)中心網(wǎng)絡(luò)的邊緣區(qū)域,如圖3所示。

2)網(wǎng)絡(luò)安全的部署設(shè)計(jì)。

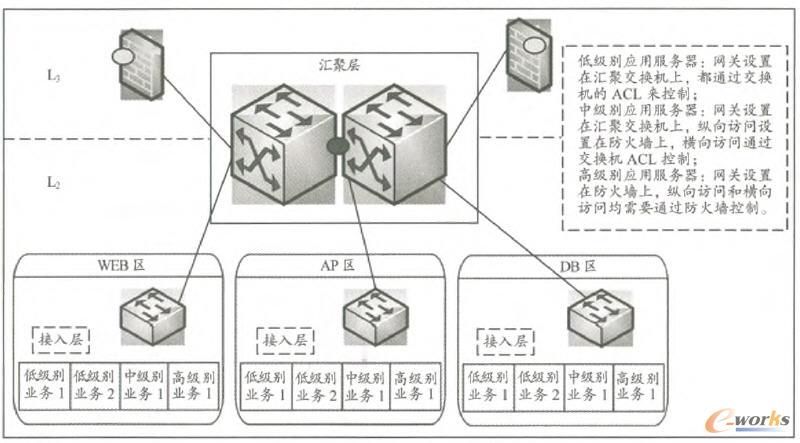

虛擬化數(shù)據(jù)中心關(guān)注的重點(diǎn)是實(shí)現(xiàn)整體資源的靈活調(diào)配,因此在考慮訪問控制時,要優(yōu)先考慮對計(jì)算資源靈活性調(diào)配的程度。網(wǎng)絡(luò)安全的控制點(diǎn)盡量上移,服務(wù)器網(wǎng)關(guān)盡量不設(shè)在防火墻,避免靈活性的降低。根據(jù)應(yīng)用的重要程度不同,利用交換機(jī)和防火墻來實(shí)現(xiàn)訪問的工作模式如圖4所示。

圖3 數(shù)據(jù)中心的模塊化設(shè)計(jì)

圖4 不同涉密等級網(wǎng)關(guān)安全控制模型

服務(wù)器網(wǎng)關(guān)設(shè)置在匯聚交換機(jī)上的工作模式:匯聚交換機(jī)作為Web/AP/DB服務(wù)器的網(wǎng)關(guān),Web/AP/DB服務(wù)器二層分區(qū)之間互訪經(jīng)過匯聚交換機(jī)ACL做訪問控制,防火墻做邊界安全控制。同一業(yè)務(wù)在同一VRF(虛擬路由表)內(nèi),而Web/AP/DB分布在同一VRF的不同二層分區(qū)內(nèi),Web/AP/DB通過交換機(jī)三層轉(zhuǎn)發(fā)訪問;不同業(yè)務(wù)之間的訪問,跨VRF通過防火墻控制。

服務(wù)器網(wǎng)關(guān)設(shè)置在防火墻上的工作模式:服務(wù)器網(wǎng)關(guān)設(shè)置在防火墻上,通過靜態(tài)路由下一跳指向匯聚交換機(jī)的三層接口,三組服務(wù)器網(wǎng)關(guān)地址各不相同,各組服務(wù)器內(nèi)的虛擬機(jī)只能在本VLAN內(nèi)遷移,如Web/AP/DB 3種服務(wù)器部署在不同ULAN,L2分區(qū)之間互訪需經(jīng)過防火墻實(shí)現(xiàn)訪問控制,屬于強(qiáng)隔離措施。

3)安全策略的動態(tài)遷移。

數(shù)據(jù)中心需針對不同類型的應(yīng)用系統(tǒng)制定不同級別的防護(hù)策略。虛擬化環(huán)境下,應(yīng)用系統(tǒng)和服務(wù)器是自由匹配和隨需遷移的,每一次虛擬機(jī)遷移都對應(yīng)安全策略的改變和調(diào)整,因此發(fā)生虛擬機(jī)創(chuàng)建或遷移時,需要利用虛擬機(jī)軟件保證虛擬機(jī)在服務(wù)器上的快速遷移,同時要保證網(wǎng)絡(luò)配置的實(shí)時遷移,以確保虛擬機(jī)業(yè)務(wù)的連續(xù)性。目前業(yè)界最優(yōu)的解決方法,即在服務(wù)器鄰接的物理交換機(jī)采用VPORT的概念。一個虛擬機(jī)綁定一個或幾個VPORT,虛擬機(jī)遷移時,只需在鄰接的物理交換機(jī)上將虛擬機(jī)對應(yīng)的網(wǎng)絡(luò)配置(profile)綁定到VPORT上,而不會對其他虛擬機(jī)的VPORT產(chǎn)生影響。

4)存儲虛擬化的安全保護(hù)。

在應(yīng)用存儲虛擬化后,虛擬化管理軟件應(yīng)能全面管理IP SAN, FC SAN, NAS等不同虛擬對象,通過上層應(yīng)用封裝對用戶提供一致的管理界面,屏蔽底層對象的差異性。通過基于主機(jī)的授權(quán)、基于用戶認(rèn)證和授權(quán)來實(shí)現(xiàn)存儲資源隔離和訪問控制。采用基于虛擬機(jī)技術(shù)的行為監(jiān)控技術(shù),獲得上層操作系統(tǒng)真實(shí)的硬件訪問行為,避免惡意代碼通過修改操作系統(tǒng)造成信息隱瞞。應(yīng)部署與主機(jī)獨(dú)立的、基于存儲的入侵檢測系統(tǒng),對存儲設(shè)備所有讀寫操作進(jìn)行抓取和分析,以檢測存儲設(shè)備中文件/屬性的改變、檢測文件模式的非正常修改、監(jiān)控文件結(jié)構(gòu)的完整性;掃描檢測可疑文件等。

4 管理策略

1)制定虛擬機(jī)管理制度,明確管理責(zé)任。

2)制定專門的虛擬機(jī)審核、追蹤流程,防止虛擬機(jī)蔓延而導(dǎo)致的管理受控。

3)所有物理機(jī)、管理程序、虛擬機(jī)的配置和數(shù)量都建在固定模板中,確保配置可控、可管,并將虛擬機(jī)管理放入安全策略。

4)利用虛擬化監(jiān)控工具,檢測出未授權(quán)的拷貝和“克隆”虛擬機(jī)的行為,確保敏感信息在正確的管控中。

5 結(jié)束語

筆者介紹了虛擬化數(shù)據(jù)中心存在的安全風(fēng)險(xiǎn)和采取的安全策略,分析結(jié)果和實(shí)踐證明,該策略正確可行。虛擬化數(shù)據(jù)中心是當(dāng)前與未來的發(fā)展方向,數(shù)據(jù)中心網(wǎng)絡(luò)要實(shí)現(xiàn)高可用、高安全,單純靠技術(shù)手段并不能解決所有問題,還需要完善的運(yùn)維流程、規(guī)章制度和管理體制,這將是一個長期、循序漸進(jìn)的過程。

核心關(guān)注:拓步ERP系統(tǒng)平臺是覆蓋了眾多的業(yè)務(wù)領(lǐng)域、行業(yè)應(yīng)用,蘊(yùn)涵了豐富的ERP管理思想,集成了ERP軟件業(yè)務(wù)管理理念,功能涉及供應(yīng)鏈、成本、制造、CRM、HR等眾多業(yè)務(wù)領(lǐng)域的管理,全面涵蓋了企業(yè)關(guān)注ERP管理系統(tǒng)的核心領(lǐng)域,是眾多中小企業(yè)信息化建設(shè)首選的ERP管理軟件信賴品牌。

轉(zhuǎn)載請注明出處:拓步ERP資訊網(wǎng)http://m.hanmeixuan.com/

本文標(biāo)題:虛擬化數(shù)據(jù)中心的安全設(shè)計(jì)

本文網(wǎng)址:http://m.hanmeixuan.com/html/support/1112159374.html